vi est un éditeur de texte en mode texte plein écran écrit par Bill Joy en 1976 sur une des premières versions de la distribution Unix BSD.

Il est présent d'office sur la majorité des systèmes Unix actuels, souvent sous la forme d'un clone du logiciel vi originel.

Dans cet article, après une brève description du mode de fonctionnement, nous allons détailler les commandes les plus souvent utilisées.

Voyons tout ceci plus en détail.

Lire la suite de L'éditeur Vi

rkhunter (pour Rootkit Hunter) est un programme Unix qui permet de détecter les rootkits, portes dérobées et exploits. Pour cela, il compare les hash, SHA-256, SHA-512, SHA1 et MD5 des fichiers importants avec les hash connus, qui sont accessibles à partir d'une base de données en ligne. Ainsi, il peut détecter les répertoires généralement utilisés par les rootkit, les permissions anormales, les fichiers cachés, les chaînes suspectes dans le kernel et peut effectuer des tests spécifiques à GNU/Linux et FreeBSD.

Voyons ensemble l'installation et l'utilisation de cet outil.

Lire la suite de Installation et utilisation de Rootkit Hunter

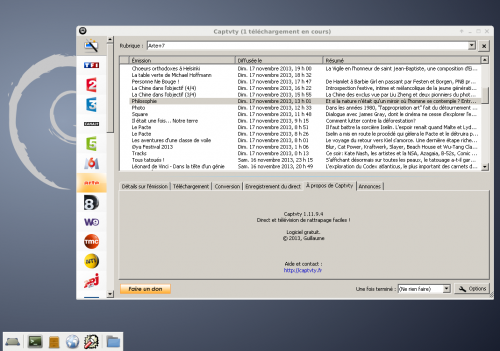

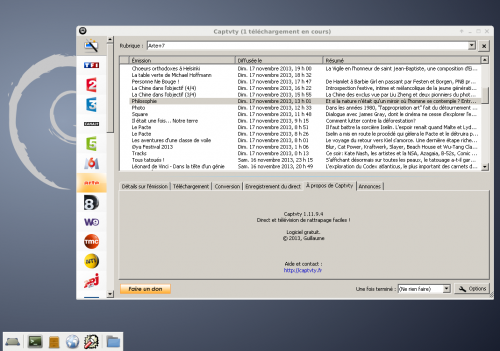

En complément au tutoriel décrivant l'installation, l'utilisation de Captvty sous Debian Wheezy, voici la procédure pour faire la mise à jour en version 1.11.9.4 en utilisant l'archive Zip plutôt que l'archive auto-extractible.

Pour profiter de cette nouvelle mise à jour, il vous suffit de télécharger l'archive ZIP de la nouvelle version sur le site officiel à cette adresse ou ici. Et de remplacer le contenu du dossier où est installé la version précédente de Captvty par le contenu de cette archive.

Et comme toujours, le lancement de Captvty se fait comme suit :

# cd /dossier/captvty

# wine Captvty.exe

Captvty mise à jour en version 1.11.9.4 (cliquez pour agrandir)

Le mot de passe est un des éléments essentiels de la sécurité des systèmes d’information. Il constitue très souvent le premier obstacle que doit franchir un hacker pour avoir accès aux informations personnelles d’un utilisateur lambda.

Une récente étude (datée du 22 octobre 2013) vient d’être menée sur quasiment l’ensemble de la population de l’université américaine de Carnegie Mellon. Elle a porté sur l’analyse des mots de passe de 25000 utilisateurs, tous soumis à la même politique de création de mot de passe imposée par l’université. Celle-ci stipule que chaque utilisateur doit avoir un mot de passe d’au moins 8 caractères.

Voyons ceci plus en détail.

Lire la suite de La force d'un mot de passe est fonction des individus

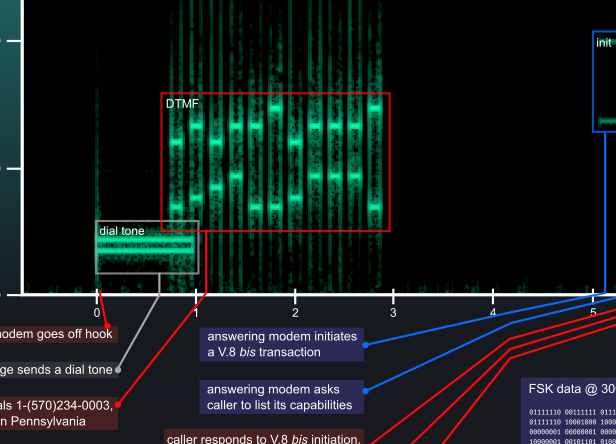

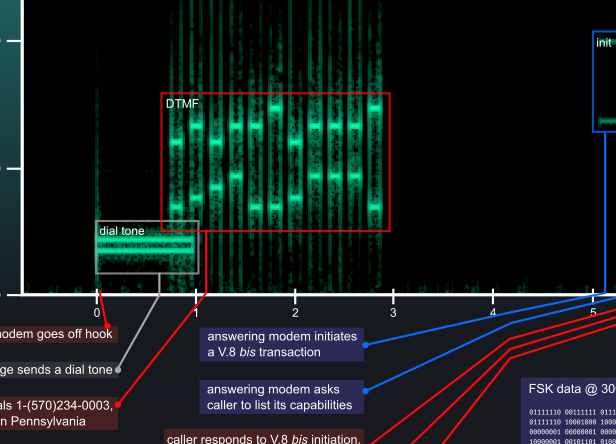

Les jeunes de moins de 20 ans n'ont sûrement jamais entendu la "douce mélodie" d'un modem 56K, pour tous les autres, l'évocation de cette "mélodie" fera sûrement remonter une pointe de nostalgie.

Je vous propose de découvrir à l'aide d'une infographie le protocole de connexion d'un modem, ces échanges qui généraient cette fameuse "mélodie".

Cliquez sur l'infographie pour retrouver toute la description du protocole.

Lire la suite de Protocole de connexion d'un modem (explication visuelle et audio)